En el mundo actual, los ataques de hackers vía phishing se han convertido en una amenaza cada vez más sofisticada y peligrosa.

Al parecer, los delincuentes informáticos están constantemente ideando nuevas formas de engañar a los usuarios y comprometer su seguridad en línea.

En esta oportunidad, uno de los métodos más recientes que han adoptado implica el uso de archivos adjuntos de “OneNote” en correos electrónicos de phishing para infectar a las víctimas con malware de acceso remoto, lo que les permite robarles contraseñas e instalar virus informáticos.

Ahora bien, antes de sumergirnos en los detalles de esta estafa, es importante comprender que “OneNote” es una aplicación de toma de notas digitales desarrollada por Microsoft, la cual es ampliamente utilizada y se encuentra disponible de forma gratuita para su descarga.

Asimismo, esta aplicación viene incluida en paquetes de Microsoft Office y Microsoft 365, y generalmente se instala automáticamente en sistemas operativos como Windows 10 y Windows 11. Informáticos a Domicilio.

El phishing como modus operandi de los estafadores.

Los ciberdelincuentes detrás de esta estafa han adoptado una táctica inteligente para atraer a sus víctimas. De hecho, suelen enviar correos electrónicos fraudulentos en los que se hacen pasar por Microsoft, una empresa ampliamente reconocida y confiable.

Vale remarcar que en dichos correos electrónicos, se adjunta un archivo de “OneNote” que contiene malware en su interior.

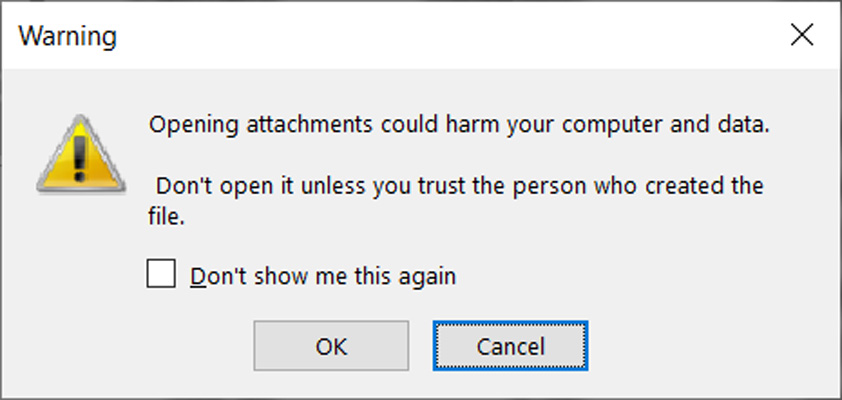

Por lo tanto, a pesar de las advertencias del sistema operativo sobre los riesgos de descargar archivos adjuntos de fuentes desconocidas, muchos usuarios caen en la trampa y hacen doble clic en el enlace de “OneNote”, situación que desencadena la instalación silenciosa del malware en sus sistemas.

Los peligros del malware de acceso remoto.

En “Informáticos a Domicilio” sabemos bien que una vez que el malware de acceso remoto se ha infiltrado en el sistema de la víctima, los hackers obtienen un control prácticamente ilimitado sobre la PC comprometida. Informáticos a Domicilio.

Por consiguiente, de esta manera pueden acceder al sistema de forma remota y realizar diversas actividades maliciosas, como:

- Robo de archivos personales: Los atacantes pueden acceder y robar documentos, fotos y otros archivos personales almacenados en el ordenador.

- Capturas de pantalla: El malware puede tomar capturas de pantalla en tiempo real de las actividades en la PC.

- Grabación de videos con la cámara web: Los hackers pueden encender la cámara web de la víctima y grabar videos sin su conocimiento.

- Acceso a billeteras de criptomonedas: Si la víctima tiene una billetera de criptomonedas en su ordenador, los atacantes pueden robar los fondos almacenados en ella.

Medidas para prevenir ataques.

Los usuarios deben saber que la prevención es clave cuando se trata de protegerse contra este tipo de ataques. Por tanto, deben deben seguir algunas pautas importantes como por ejemplo:

- No abrir archivos desconocidos: Si un correo electrónico proviene de una fuente desconocida o parece sospechoso, es fundamental no abrir ningún archivo adjunto.

- No responder a mensajes extraños: Si un mensaje solicita información personal o financiera de manera inusual, es mejor no responder y verificar la autenticidad del mensaje.

- Cambiar contraseñas y restablecer dispositivos: Si alguien ha caído en la trampa y ha abierto un archivo adjunto malicioso, es esencial cambiar todas las contraseñas y restablecer los dispositivos afectados.

En resumen, los hackers están actuando diariamente y se aprovechan de la popularidad de “OneNote” y la confianza en Microsoft para llevar a cabo ataques de phishing cada vez más sofisticados.

De hecho, la propagación de malware a través de archivos adjuntos de “OneNote” es una amenaza real que puede comprometer la seguridad y privacidad de los usuarios desprevenidos. Informáticos a Domicilio.

Por consiguiente, si se está alerta, se siguen buenas prácticas de seguridad y se es cauteloso con los correos electrónicos desconocidos, usted podrá reducir significativamente el riesgo de caer en estas trampas cibernéticas.

(S.M.C)

93 109 89 62

93 109 89 62 633 51 35 56

633 51 35 56